Schon vor der DSGVO waren Unternehmen dazu verpflichtet, personenbezogene Daten angemessen und sicher zu verwalten. Doch erst die Einführung der DSGVO hat die Problematik in den Fokus vieler Unternehmen gerückt. Art. 17 der DSGVO schreibt das Recht auf Vergessenwerden fest: Es ermöglicht betroffenen Personen einzufordern, dass ihre Daten nach der vereinbarten Nutzung sicher und zuverlässig gelöscht werden. Aber auch darüber hinaus ist es wichtig, seine Daten vor dem Zugriff Fremder zu schützen. Personaldaten, interne Geschäftsberichte oder Pläne für Produkte können geschäftsschädigend sein, wenn sie in die falschen Hände gelangen.

Oftmals glauben Unternehmen, dass defekte oder formatierte Datenträger einfach entsorgt werden können, ohne ein Sicherheitsrisiko darzustellen. Doch dem ist nicht so. Es bedarf für interessierte Parteien recht wenig, um an die Daten auf solchen Datenträgern zu gelangen. Um die Sicherheit der Daten zu gewährleisten, müssen Unternehmen daher einerseits technisch sicherstellen, dass eine Datenlöschung irreversibel geschieht und sollten dies auch dokumentieren, um sich gegen Klagen und Wirtschaftsspionage zu schützen.

Daher müssen andere Verfahren angewandt werden, um sicherzustellen, dass Daten unwiederbringlich und nachweisbar vernichtet werden. Hier bieten sich die Zerstörung des Datenträgers und die Software gestützte Datenlöschung an. Um eine sichere Löschung durchführen zu können, müssen neben Hard- und Software jedoch auch das Wissen um die korrekte Löschmethode für die jeweiligen Speichermedien vorhanden sein. Daher gehen wir im Folgenden etwas näher auf die unterschiedlichen Speichermedien und die geeigneten Datenlöschmethoden ein.

Wie funktionieren Datenlöschung und Datenträgervernichtung?

Grundsätzlich gibt es drei Methoden, um sicherzugehen, dass Daten nicht in die Hände Unbefugter gelangen: die physikalische Zerstörung des Datenträgers, die softwaregestützte Datenlöschung und die als Crypto Erase bezeichnete Methode, bei verschlüsselten Daten die Schlüssel unwiederbringlich zu löschen. Alle drei Methoden können für eine sichere Löschung der Daten sorgen, sind jedoch nicht auf allen Speichermedien gleich effizient, bzw. kann die Umsetzung nicht für alle Speichermedien gleich umgesetzt werden. Daher sollten die technischen Voraussetzungen etwas näher betrachtet werden.

Welche Speichermedien gibt es?

Die zwei häufigsten Arten von Speichermedien, die in den meisten Unternehmen die größte Rolle spielen, sollen an dieser Stelle kurz erklärt werden, um die Fallstricke der unterschiedlichen Methoden zur Datenlöschung deutlich zu machen.

Andere Speichermedien wie optische Datenträger (z. B. CDs) oder Magnetbänder werden an dieser Stelle nicht weiter behandelt. Auch Sie haben Ihre eigenen Spezifika, die eine sichere Datenlöschung beeinflussen. Da diese anderen Datenträger in den meisten Unternehmen eine geringe Rolle spielen, sollen sie auch hier nur am Rande erwähnt werden.

Festplatten

Die Festplatten, oft auch als Hard Drives bezeichnet, speichern Daten auf rotierenden Scheiben, die magnetisch beschrieben werden. Durch die verbleibende Magnetisierung der Plattensegmente bleiben die Daten gespeichert. Trotz der immer weiteren Verbreitung der schnelleren SSDs ist zu erwarten, dass auch Festplatten weiterhin weitverbreitet bleiben, da sie große Speicherkapazitäten zu günstigen Preisen bieten. Die Haltbarkeit einer Festplatte hängt von der Nutzung und der mechanischen Beanspruchung ab, ist jedoch generell als sehr zuverlässig anzusehen. Da Ausfälle jedoch immer vorkommen können, ist auch trotz der hervorragenden Haltbarkeit stets eine Datensicherung angeraten.

Flash-Speicher

In Solid-State-Drives (SSDs), aber auch in Mobiltelefonen und USB-Sticks werden Daten auf Flash-Speichern in Form von elektrischer Ladung gespeichert. Alle genannten Geräte funktionieren im Detail oft unterschiedlich, um jedoch die mit der Speicherart verbundenen Fallstricke für die Datenlöschung zu verstehen, ist ein grober Überblick ausreichend.

Daten werden auf Flash-Speichern in Zellen gespeichert, die aus einzelnen Floating-Gate MOSFETs bestehen. Diese Zellen sind auf einer Leiterplatine angebracht und in kleine Gruppen aufgeteilt. Auf diese Art können sehr viele Daten auf kleinsten Raum untergebracht werden. Nachteil der Flash-Technologie ist, dass die Anzahl der Löschzyklen begrenzt ist und daher auch die Lebensdauer niedriger als bei den Festplatten ist. Auch werden Daten anders als bei Festplatten auf den Speicher geschrieben, dies geschieht, um die Lebensdauer zu erhöhen oder fehlerhafte Blöcke zu separieren. Wie die Daten geschrieben werden, ist von Controllern abhängig, die von Hersteller zu Hersteller, aber auch von Modell zu Modell unterschiedlich sein können. Eine pauschale Aussage darüber, wie Flash-Speicher beschrieben werden, ist daher nicht möglich.

Durch die Abwesenheit mechanisch beweglicher Teile sind SSDs allerdings auch weniger anfällig für Ausfälle durch Schläge und Stürze, was sie, neben ihrer geringen Baugröße, besonders für Laptops attraktiv macht. Durch den gänzlich unterschiedlichen Aufbau zu den Festplatten unterscheiden sich jedoch auch die Anforderungen an die Datenlöschung.

Verfahren der Datenlöschung und Datenträgervernichtung

Wie bereits angesprochen, gibt es im Prinzip drei unterschiedliche Methoden, Daten unwiederbringlich zu vernichten.

Datenträger zerstören

Die erste Methode ist das mechanische Zerstören von Datenträgern. Für hochsensible Daten ist dies oftmals Mittel der Wahl, um wirklich sicherzugehen, dass Daten keinesfalls wiederhergestellt werden können. Doch auch hier gibt es Fallstricke, auf die geachtet werden muss.

Degaußierung

Eine weitverbreitete Methode, Festplatten zu löschen, ist das Degaussieren. Dabei wird die Festplatte einem starken Magnetfeld ausgesetzt, welches die auf der Platte befindlichen Magnetisierungen entfernt. Dieses Verfahren zerstört die Festplatte, sie kann im Folgenden nicht wieder eingesetzt werden und muss dem Recycling zugeführt werden. Dieses Verfahren kann auch für andere Speicher wie Magnetbänder und Disketten eingesetzt werden. Das Verfahren ist jedoch für alle Arten von Speichern, die auf Flash setzen, ungeeignet. Ebenso problematisch ist, dass ältere Degaußierer nicht immer die nötige Feldstärke aufbauen, um neuere Festplatten sicher zu zerstören.

Schredder

Eine weitere Möglichkeit, Datenträger und die darauf befindlichen Daten zu zerstören, sind Schredder. Bei diesem Verfahren werden die Festplatten mechanisch zerteilt. Um dieses Verfahren wirklich sicher durchzuführen, ist es jedoch nötig, dass nur kleinste Festplattenteile übrig bleiben. Die Norm DIN 66399-2 regelt, wie groß die übrigen Teile für die entsprechenden Sicherheitsstufen sein dürfen. Hier wird auch unterschieden, um welche Art von Datenträger es sich handelt. Dürfen bei Festplatten, die geheime Daten enthalten und nach Sicherheitsstufe 5 Partikelgrößen von maximal 320 mm² übrig bleiben, sind es bei Flash-Speichern bei gleicher Sicherheitsstufe maximal 10 mm². Dies ist der Datendichte, aber auch der physikalischen Bauweise der Datenträger geschuldet. Daher ist auch beim Schreddern von Datenträgern darauf zu achten, dass die entsprechenden Normen für das Speichermedium eingehalten werden.

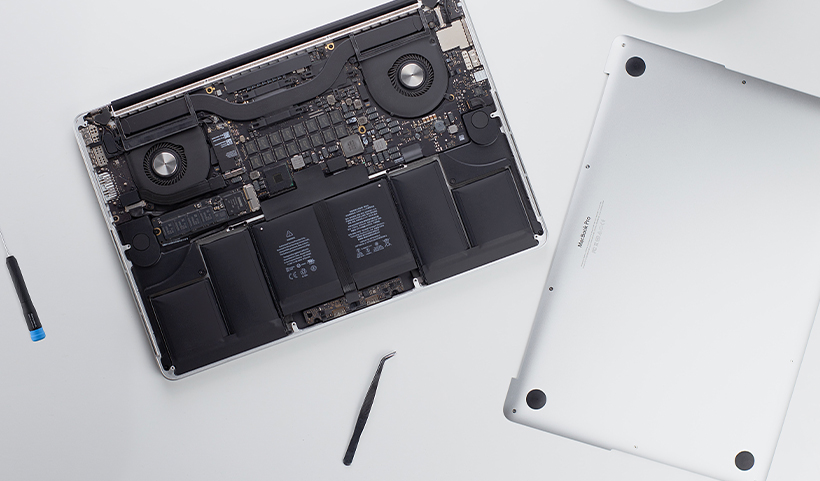

Datenlöschung

Eine Zerstörung der Festplatten ist nicht die einzige Möglichkeit sicherzustellen, dass Daten nach Aussortierung der Datenträger in falsche Hände fallen. Aus wirtschaftlichen Gründen, aber auch für den Umweltschutz macht es Sinn funktionsfähige Datenträger weiter zu nutzen und einer zweiten Nutzung zuzuführen. Besonders bei neueren Laptops und Mobiltelefonen, bei denen die Speicher fest verlötet und nicht austauschbar sind, ist es besser über eine sichere Datenlöschung nachzudenken, als die gesamten Geräte zu verschrotten.

Crypto Erase

Sind die Datenträger bereits vollständig mit mindestens einer 128-bit Verschlüsselung verschlüsselt, besteht die Möglichkeit, nicht die Datenträger selbst mehrfach zu überschreiben, sondern lediglich die Schlüssel, die zum Entschlüsseln der Daten notwendig sind. Sind diese Schlüssel verloren, können auch die Daten nicht mehr hergestellt werden. Dieses Verfahren wird als Crypto Erase bezeichnet und ist durch den geringen Zeitaufwand ein kostengünstiges Verfahren. Das Verfahren hat jedoch auch Nachteile, da es nicht für alle Datenträger angewandt werden kann (eine vollständige Verschlüsselung der Daten in Grundvoraussetzung). Es kann nicht immer sichergestellt werden, dass durch menschliche Fehler nicht doch der Entschlüsselungskey auch an anderer Stelle gespeichert wurde und so die Daten wiederhergestellt werden können. Das Crypto Erase Verfahren bietet daher nur bedingten Schutz.

Überschreiben

Ein sicheres Verfahren ist das mehrfache, vollständige Überschreiben der Datenträger mit zufälligen Zahlen. Je nach zu erfüllendem Sicherheitsstandard werden die Datenträger bis zu siebenmal überschrieben. Eine Wiederherstellung der zuvor bestehenden Daten ist damit ausgeschlossen.

Während dieses Verfahren bei Festplatten einfach umzusetzen ist, sind Flash-Speicher auch bei diesem Verfahren eine Herausforderung. Durch die Funktionsweise der Flash-Speicher werden bei einem einfachen Beschreibvorgang nicht unbedingt alle Bereiche etwa einer SSD überschrieben. Um wirklich zu gewährleisten, dass alle Bereiche auf einem Flash-Speicher überschrieben werden, muss auf Ebene der Firmware der Speicher gearbeitet werden. Dies bedeutet, dass nicht nur viele unterschiedliche Hersteller unterstützt werden müssen, sondern auch stets die aktuellsten Modelle.

Fazit

Obwohl in diesem Beitrag nur die Oberfläche des Themas Datenvernichtung angekratzt werden konnte, zeigt sich, dass es eine komplexe Thematik ist, die jedoch keinesfalls ignoriert werden darf. Der sichere Umgang mit Daten ist essenziell, um sich vor Klagen wegen Datenschutzverstößen, aber auch vor Wirtschaftsspionage zu schützen.

Wir von der Green IT Solution beraten Sie, welche Methode der Datenlöschung oder Datenträgervernichtung die Richtige für Sie ist und führen diese mit unseren zertifizierten Partnern nach den Standards des BSI durch. Kontaktieren Sie uns für eine ausführliche Beratung.